| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- 객체

- burp suite

- 포인터

- IF문

- property

- 김성엽 대표님

- 조건문

- 백준 알고리즘

- 백준 파이썬

- 사칙연산

- suninatas 풀이

- python

- document

- 메소드

- object

- xss game

- xss game 풀이

- Pwndbg

- htmlspecialchars

- github

- 함수

- lord of sql injection

- 배열

- jQuery

- window

- element 조회

- sql injection

- 파이썬

- 자바스크립트

- blind sql injection

Archives

- Today

- Total

power-girl0-0

[webhacking.kr - old] 38번 본문

728x90

주소 : https://webhacking.kr/old.php

Webhacking.kr

webhacking.kr

[ 풀이 ]

입력창에 아무 값이나 입력해본 결과, 별다른 점이 없다.

개발자도구를 통해, 소스코드를 살펴본 결과 주석으로 admin.php를 알려주고 있다.

해당 경로로 이동결과, 앞서 입력값에 입력했던 값과 내 ip가 출력된다.

또한, admin으로 로그인해야된다고 한다!

그렇다면, 로그인할 페이지가 있다는 의미이다.

다시 첫페이지로 오니, 입력창 값을 보내기 위한 버튼이 login이었다.

여기서 로그인하는 건가...(?) admin을 입력해서, 전송해보자!

오 뭔가 다른 문구가 출력되었다! admin이 아니라고 출력된다.

guest로도 시도해봤으나, 아무 변화도 없었다!

오호,,, 인젝션은 인젝션인데 무슨 인젝션일까,,,?!!?!?!!!! (썰렁한 드립이었당 ㅎ_ㅎ)

일단은 blind sqlinjection은 아닌듯하다!

음 일단 admin.php페이지를 보면, ip와 입력값을 저장하는 것 같다.

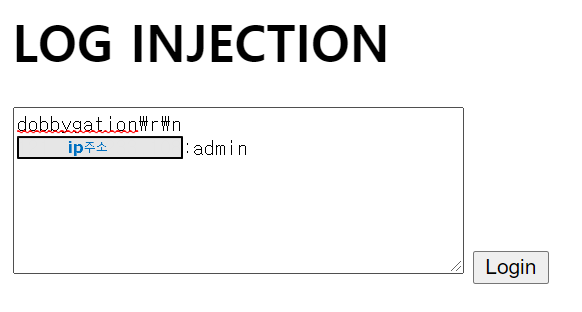

?! 혹시 CR-LF injection아닌가?!!

ip와 입력값마다 한줄씩 차례대로 정렬되어 있다.

따라서, 임의의 id보내고 CR-LF인 \r\n를 뒤에 붙이면, 뒤에 붙일 admin이라는 id는 필터링에 걸리지 않을 것으로 예상된다. 그럼 시도해보도록 하자 ㅎ_ㅎ

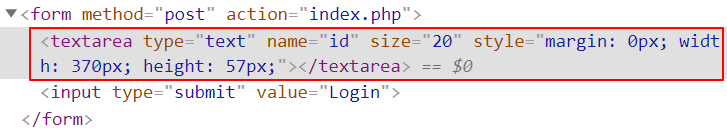

먼저, post방식으로 전송해야 되기 때문에, input타입을 textarea로 바꿔주었다.

전송 후, admin.php로 가니 문제가 풀렸다~!

728x90

'War game > webhacking.kr' 카테고리의 다른 글

| [webhacking.kr - old] 41번 (0) | 2021.07.01 |

|---|---|

| [webhacking.kr - old] 39번 (0) | 2021.06.30 |

| [webhacking.kr - old] 36번 (0) | 2021.06.29 |

| [webhacking.kr - old] 35번 (0) | 2021.06.29 |

| [webhacking.kr - old] 34번 (0) | 2021.06.29 |

Comments